هر وقت از متخصصان امنیت بخواهید ۵ توصیه مهم در مورد امنیت اطلاعات در شبکههای کامپیوتری به افراد عادی بدهند، یکی از آن موارد همیشه چیزی شبیه این جملههاست: «از WiFiهای رمزنگاری نشده (Open) استفاده نکنید»، «همیشه وقتی از شبکههای WiFi رمزنگاری نشده استفاده میکنید از VPN استفاده کنید» یا «از انجام عملیات حساس مانند عملیات بانکی هنگامی که از یک شبکه WiFi رمزنگاری نشده استفاده میکنید اجتناب کنید» و... .

اگر بخوایم صادق باشیم باید بگیم که همه این حرفا چرته! در این مقاله میخواهیم با بررسی عوامل خطرساز، به این موضوع که شبکههای عمومی رمزنگاری شده بوسیله WPA/PSK کم خطرتر از شبکههای Open نیستند بپردازیم...

بنده در این مقاله دو موضوع را مفروض کردهام. اولین مفروض ما این است که یک نقطه دسترسی عمومی رمزنگاری نشده (که بهش Open گفته میشه) را با یک نقطه دسترسی عمومی رمزنگاری شده با WPA2/PSK مقایسه میکنیم. فرض دوم این است که استفاده کنندگان این نقاط دسترسی هم شامل افرادی است که با مسائل امینتی آشنا هستند و هم شامل آنهایی است که به این مسائل هیچ اهمیتی نمیدهند. این افراد میخواهند در اینترنت گشت و گذار کنند، ایمیلهای خود را چک کنند، به حساب فیسبوک خود دسترسی پیدا کنند و مواردی از این دست را انجام دهند.

خطرات و تهدیدات

- سایتهای HTTP

- سایتهای HTTPS که کوکیهای آن محافت شده نیست

- FTPهای بدون رمزنگاری

- IMAP/SMTP/POP3 که از SSL/TLS یا STARTTLS استفاده نمیکنند

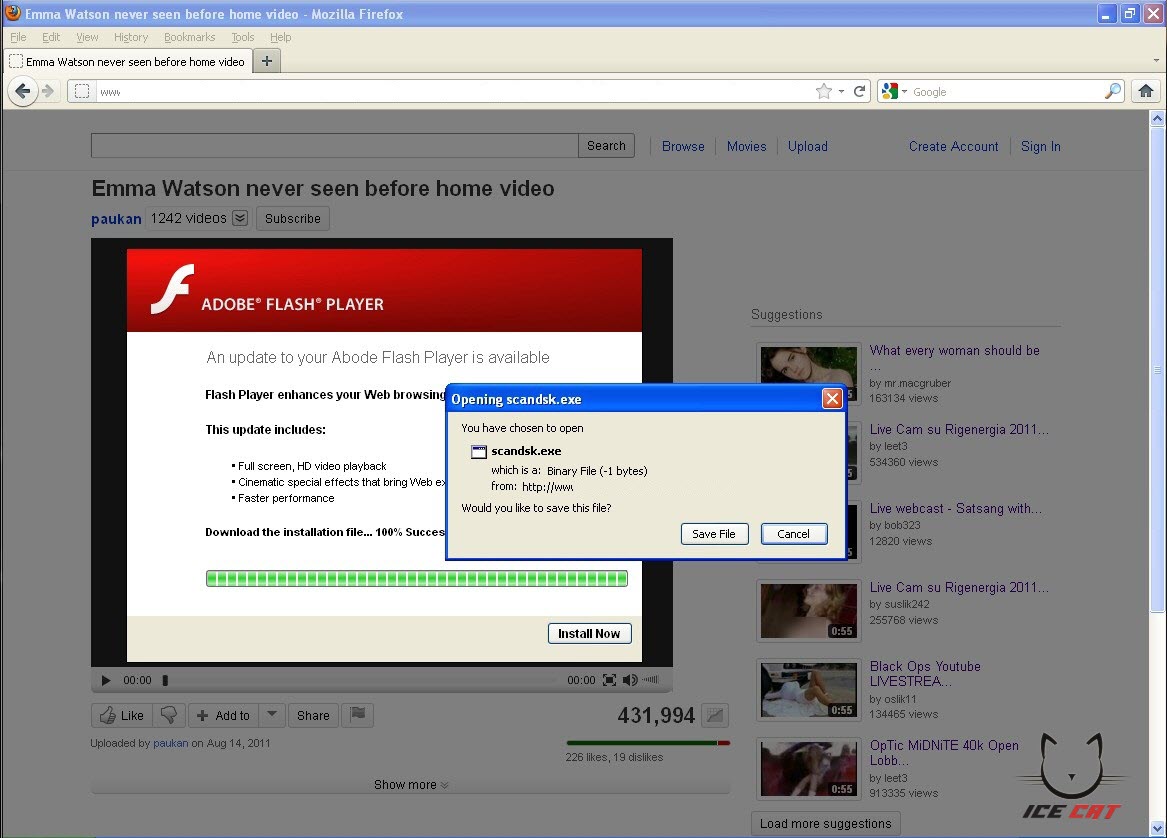

۲- فرد مهاجم میتوانند اطلاعاتی اضافه به ترافیک HTTP تزریق کند و از آن برای اکسپلویت کردن قربانی یا حملات مهندسی اجتماعی استفاده کند (مانند آپدیت کردن فلش پلیر با بد افزار خودمان) - جهت اطلاعات بیشتر مقاله Dark Hotel Campaign را بخوانید.

امنیت WPA2/PSK

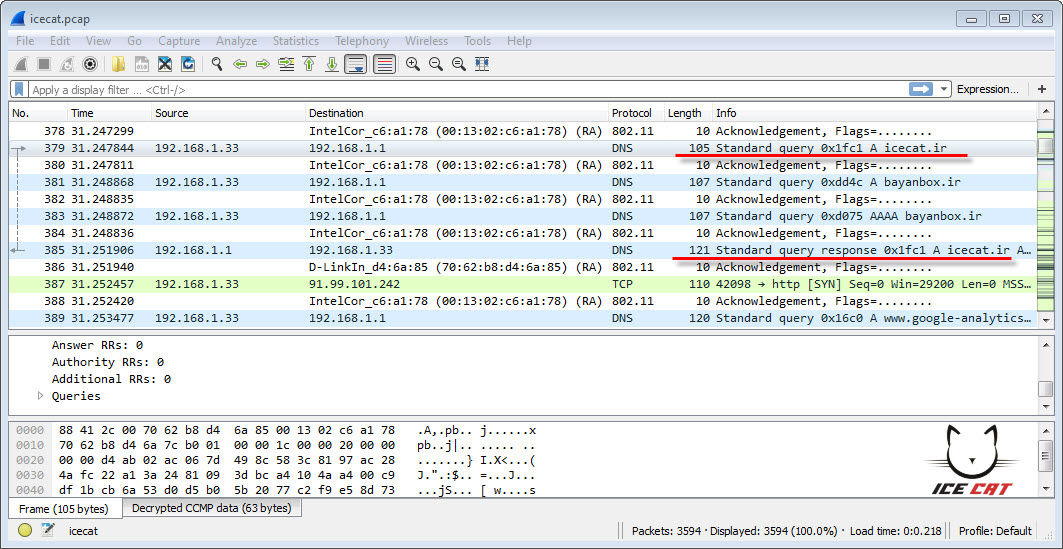

اگر میخواهید این حرف را در عمل ببینید، ما قبلاً در آیس کت آموزش مناسبی برای اینکار را برای شما علاقهمندان منتشر کردهایم که میتوانید با کلیک بر روی این لینک آنرا مشاهده نمایید.

هر کسی که به شبکه شما متصل شده است این اطلاعات را میداند، بنابراین میتوانند بطور آنی این اطلاعات را رمزگشایی کند. حتی میتوانند اکسس پوینتی با همان SSID و همان پسورد اما با سیگنالی قویتر ایجاد کند و یک حمله MITM فعال را بصورت آنی پیادهسازی و اجرا کنند. بین افراد عادی و حتی متخصصین امنیت شبکه این یک باور عمومی است که WPA2/PSK به این نوع حملات آسیب پذیر نیست. خود من بطور دقیق نمیدونم که چرا این آسیب پذیری در این پروتکل رها شده (اگر شما میدونید در بخش نظرات اعلام کنید) اما نکته کلیدی پیام من این است که بدون استفاده از سرور اعتبارسنجی (مانند PKI)، حل این آسیبپذیری امکان پذیر نخواهد بود.

برای جمع بندی میتوانیم بگوییم یک هکر در شبکههای WPA2/PSK میتواند:

- تمام پسوردهای و اطلاعات حساس عبور داده شده از پروتکلهای HTTP/FTP/IMAP/SMTP/POP3 را مشاهده کند.

- حملات فعالی مانند SSLStrip و یا تغییر اطلاعات رد و بدل شده را جهت مهندسی اجتماعی یا اکسپلویت کردن قربانی پیادهسازی کند.

- فعالیتهای کاربران در اینترنت را مشاهده و دنبال کند.

پس تنها تفاوتی که در هک کردن شبکههای عمومی رمزنگاری شده بوسیله WPA2/PSK در مقایسه با شبکههای Open وجود دارد این است که توانایی هکر برای هک کردن یک شبکه Open باید در سطح 1 از 10 باشد و برای هک کردن شبکه WPA/PSK در سطح 1.5 ![]()

این تنها تفاوت این دو شبکه است!

راه حل واقعی

۱- دارندگان سایتها باید زیربنای استفاده از SSL/TLS را بر روی سایت خود پیادهسازی کنند و از کوکیهای محافظت شده استفاده کنند. هر وقت کاربر یا متخصص امنیتی مشکلی در کیفیت امنیت سرویس ارائه شده مشاهده کرد، مالک سایت یا سرویس را آگاه سازد و اگر مشاهده کردید که با وجود اطلاع رسانی شما تغییری در کیفیت سرویس حاصل نشد، برای امنیت اطلاعات خودتان هم که شده آن سایت یا سرویس را رها کنید و به دنبال سرویس ایمن تری باشید. کاربران باید از پلاگین HTTPS Everywhere استفاده کنند.

۲- دستگاه کامپیوتری خودتان را با بروزرسانی و اعمال وصلههای امینتی در مقابل اکسپلویت شدن ایمن تر کنید. از یک مرورگر اینترنتی امن استفاده کنید و پلاگینهای غیر ضروری (مانند جاوا، سیلورلایت و فلش) را غیر فعال کرده و یا حداقل آنها را طوری تنظیم کنید که در صورت نیاز، تنها با استفاده از قابلیت click-to-play قابل استفاده باشند. همچنین از ابزارهای محافظتی در مقابل اکسپلویت (EMET, HitmanPro Alert, Malwarebytes AntiExploit) استفاده کنید و بیاد داشته باشید که استفاده از یک پکیج Internet Security ایدهای بسیار عالی برای محافظت شما در مقابل خطراتی است که در دنیای سایبری وجود دارد.

۳- دارندگان وبسایتها باید از HSTS استفاده کنند.

۴- بصورت کورکورانه بر روی پیامهای دانلود تقلبی کلیک نکید (بطور مثال آپدیتهای تقلبی فلش پلیر) و همیشه برای شناسایی و مقابله با این حملات هوشیار باشید.

۵- مزایای VPNها همیشه دست بالا گرفته میشود. یک ارائه دهنده VPN نیز مانند دیگر Providerها است، مثل ارائهدهنده هاتاسپات یا فراهم کننده اینترنت شما (یا همان ISP). آنها هم میتوانند کارهای مخربی مانند دستکاری و مشاهده اطلاعات و ردیابی تحرکات شما را انجام دهند، بخصوص وقتی از سرویسهای رایگان VPN استفاده میکنید. همچنین اتصال VPN امکان قطع شدن دارد و در لحظهای که این اتفاق بیافتد اطلاعات شما همان کانالی عبور میکند که قبل از اتصال به VPN عبور میکرد. اما در کنار اینها ایده خوبیست که برای گوشیهای هوشمند خود (اندروید، آی او اس و...) از VPN استفاده کنیم، چراکه نمیدانیم کدامیک از برنامهها از SSL استفاده میکنند و کدامیک نمیکنند.

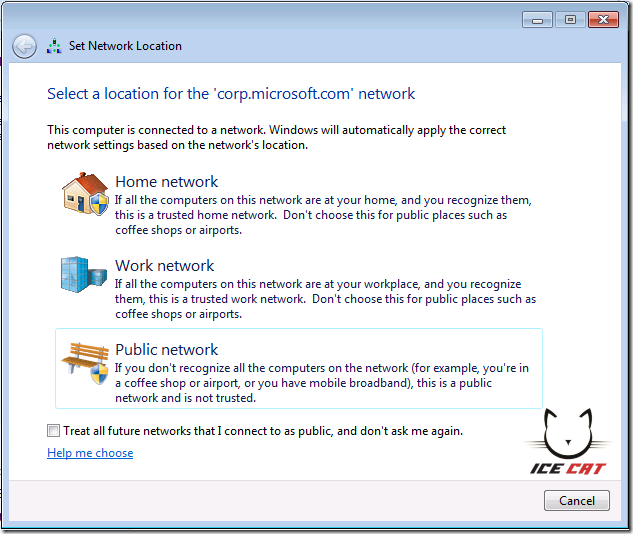

۶- از فایروالهای اصطلاحاً Location Aware استفاده کنید و شبکههایی که نمیشناسید را به عنوان Public علامتگذاری کنید.

7- برای محیط خانه و یا حتی کسب و کار کوچک خودتان اکسس پوینتی را بخرید که قابلیت دسترسی مهمان بصورت جداگانه را داشته باشد، به این ترتیب میتوان پسورد مهمانان را متفاوت با شبکه اصلی خودتان انتخاب کنید تا به این وسیله دیگران به شبکه اصلی شما دسترسی نداشته باشند.

پرسیدن این سوال که «از وایفای رمزنگاری نشده استفاده میکنی؟» یا «کارهای بانکیتو از طریق وایفایهای عمومی انجام میدی؟» سوالات اشتباهی هستند، بلکه سوالات درست عبارتند از:

- آیا به صاحب این شبکه اطمینان داری؟

- آیا کلاینتها از یکدیگر جداسازی شدهاند؟

- اگر کلاینتها از یکدیگر جداسازی نشدهاند، آیا فردی که ممکن است اهداف خرابکارانه داشته باشد در شبکه حضور دارد؟

- آیا از امنیت شبکههای کامپیوتری علی الخصوص شبکههای وایرلس و حملاتی که میتوان بر روی آنها پیادهسازی کرد خبر دارید؟ آیا از قوائد گفته شده استفاده میکنید؟ پیروی از این قوائد شما را در هر نوع شبکهای محافظت خواهد کرد.

شاید به من بگید احمق، اما من خیلی وقتها شده که GMail خودم رو وقتی چک کردم که داخل یک شبکه غیر رمزنگاری شده قرار داشتم، اما تا زمانی که میدونم حمله MITM چیه و استفاده از Cerfiticateهای جعلی چه علائمی رو ایجاد میکنه (همانطوری که اگر یادتون باشه حدوداً 5 سال پیس این اتفاق برای همه در ایران افتاد)، باز کردن ایمیلهای موجود در اکانت GMail من حتی در داخل شبکههای غیر رمزنگاری شده نمیتونه باعث این بشه که مهاجمان قادر به خواندن ایمیلهای من باشند.

کارشناس پارت

کارشناس پارت